Il Phishing è un argomento di grande attualità. In questi giorni è tra l’altro in atto un attacco phishing ad utenti Microsoft. Ma quali sono le varie tecniche e come difendersi da questi attacchi sempre più numerosi? Lo vediamo in questo articolo di Giorgio Perego, IT Manager.

Nell'articolo

Le e-mail phishing

Nell’era 2.0, quella di internet, le truffe avvengono online. Non solo navigando sui siti web, ma anche via posta elettronica. Nonostante gli enormi progressi nel settore della sicurezza informatica, con la creazione di efficientissimi filtri antivirus e antispam per l’e-mail, i messaggi di posta elettronica fraudolenti possono sfuggire a questi controlli, creando anche danni non indifferenti ai malcapitati truffati.

È ad esempio il caso delle e-mail di phishing, che spesso possono provenire anche da una fonte fidata e inviate da indirizzi considerati “affidabili” e dunque non bloccati dai filtri appositi. Incappare in una truffa è semplicissimo, cascarci decisamente meno, ma è comunque necessario prestare molta attenzione e sapere come riconoscere le e-mail di phishing. (Vedere l’articolo Esempi di attacchi Phishing e come scovarli).

Phishing: quali e tipologie

Le tipologie di phishing utilizzate possono essere divise in 4 modalità:

- Avidità;

- Gentilezza;

- Obbedienza;

- Paura.

Campagna phishing contro utenti 365

In questi giorni è in atto una campagna di Phishing contro le aziende che ha preso di mira Office 365 (in gergo tecnico O365).

Il tutto nasce con il ricevimento di una mail che ha come mittente (nel 99% dei casi), l’ufficio ICT (Information Technology), ad esempio ITsupport@nomedominio.it, doveil nome dominio è il nome dell’azienda.

Come funziona

Come Oggetto troverete scritto: nome.cognome: User_Exipiry_Tuesday, Novembre 9, 2021 (ovviamente l’oggetto si aggiorna in base alla data di invio del Phishing).

Priorità: Alta

Sembrerebbe una banalità, invece qui entra in gioco la tecnica sull’ingegneria sociale, infatti mettendo “Priorità: Alta” l’utente inconsapevolmente darà maggiore attenzione alla mail.

A questo punto, se analizziamo la mail ricevuta, notiamo che ci sono due punti importanti:

- Il mittente: apparentemente è un indirizzo dell’Uff. ICT (Information Technology) che ci avvisa che la nostra password di O365 è scaduta.

- La priorità: mettendo Alta come detto prima, la nostra attenzione viene attirata inconsapevolmente.

Entriamo nel dettaglio analizzando il corpo della e-mail, all’inizio troviamo la scritta:

Microsoft – Verification Update

Di colori diversi, Verification Update in rosso. Vi siete chiesti il perché?

Fa sempre parte della tecnica sull’ingegneria sociale, l’utente viene attirato dai colori e da quello che c’è scritto.

Il testo della mail

Adesso guardiamo il testo della e-mail:

Dear nome.cognome

Your access for your account nome.cognome@nomedominio.it has been : Suspended/Locked Due to password expire.

L’accesso al tuo account nome.cognome@nomedominio.it è stato: Sospeso/Bloccato a causa della scadenza della password.

Come possiamo notare la mail è strana, nessuno del tuo ufficio IT ti scriverebbe una mail che inizia con Dear nome.cognome, ti scriverebbe Dear Giorgio Perego……..

Come possiamo vedere fanno ancora leva sui colori in modo da dare importanza alla mail.

Il link

Adesso passiamo alla parte più delicata della mail, il link Actvate Account.

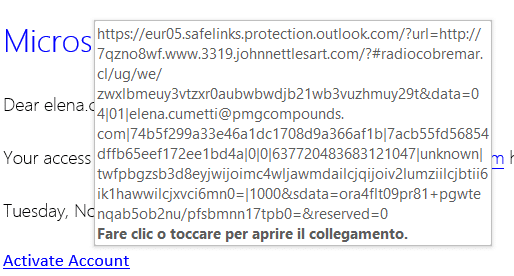

Se ci posizioniamo sopra con il mouse possiamo vedere l’intero link e capire che la fonte non è reale.

Se clicchiamo sul link verremo reindirizzati alla pagina fake di O365, ci verrà chiesto di inserire la password perché il campo indirizzo e-mail sarà già compilato con il nostro indirizzo.

Se controlliamo l’indirizzo che ci viene visualizzato sulla barra del browser che stiamo utilizzando, possiamo vedere che è un indirizzo strano, non di microsoft.

Come difendersi da un attacco Phishing?

Abbiamo 3 diverse opzioni per cercare di difenderci da un attacco Phishing:

- Best practice

- Online tools

- Rispondere nella maniera corretta

Best Practice

Nel 99% dei casi, la tecnica utilizzata nel phishing è la clonazione del sito originale, che sia delle poste, della vostra banca, di Microsoft, di Facebook, non cambia. La tecnica è sempre la stessa.

Adesso andremo a vedere come riconoscere con dei piccoli trucchetti una mail di phishing.

Facciamo un esempio con la posta elettronica di google, come prima cosa effettuerei i seguenti controlli:

- L’url del sito non sarà quello originale.

- I logo di Google e le scritte non saranno identiche a quello originale.

- Aprire subito la pagina reale di login e controllare le differenze con quella ricevuta.

Online Tools

Utilizzare i tool gratuiti reperibili in rete, come ad esempio Virustotal per verificare link ed allegati potenzialmente pericolosi.

N.B.: Non mi assumo nessuna responsabilità dell’uso che farete della guida, in quanto stilata per uso didattico e formativo.

Per saperne di più consulta i volumi di EPC Editore!

Sono IT Manager di un gruppo italiano leader nella compravendita di preziosi presente in Italia e in Europa con oltre 350 punti vendita diretti e affiliati.

Sono una persona a cui piace mettersi in gioco e penso che non si finisce mai di imparare, adoro la tecnologia e tutta la parte sulla sicurezza informatica.

Mi diverto trovare vulnerabilità per poi scrivere articoli e dare delle soluzioni.